Conception De Vecteur De Ligne De L'internet, Réseau Et La Technologie Informatique Et D'autres Concepts Tels Que La Stabilité Du Réseau, La Sécurité, Le Contrôle D'accès, L'écran Tactile, Le Serveur De Base

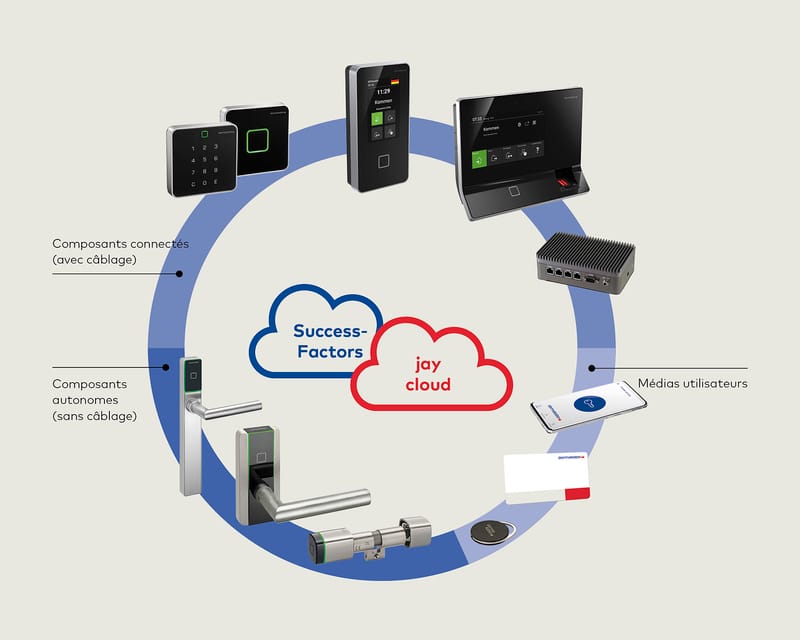

Contrôleur d'accès Cloud Plus avec le protocole TCP/IP avec protocole ouvert - Chine Contrôleur d'accès, carte de contrôle d'accès

contrôle d'accès vecteur bleu icône cloud computing symbole eps 10 fichier 16877825 Art vectoriel chez Vecteezy

Les portes de contrôle d'accès 1-2 Temps de présence d'empreintes digitales avec lecteur RFID, batterie de secours, multilingue PC ou logiciel de Cloud Computing - Chine Contrôle d'accès RFID, porte le contrôle